Insider Threats

Door: Teun Vink (teun@bit.nl)

Programma

- Introductie

- Wat zijn insider threats?

- Hoe relevant zijn ze?

- Soorten bedreigingen

- Wat kan er nou mis gaan?

- Hoe bescherm je je?

Wat zijn insider threats?

Bedreiging van de beschikbaarheid, integriteit of vertrouwelijkheid van bedrijfsinformatie komend van een huidige of ex-medewerker, leverancier of zakenrelatie die toegang had tot het bedrijfsnetwerk, systemen of data.Relevantie

"The 2015 U.S. State of Cybercrime Survey (...) found 23% of electronic crime events were suspected or known to be caused by insiders. The survey also revealed that 45% of the respondents thought that damage caused by insider attacks was more severe than damage from outsider attacks".

bron: Common Sense Guide to Mitigating Insider Threats - Software Engineering Institute, Carnegie Melon University

Soorten bedreigingen

- Opzettelijk: moedwillige handelingen vanuit de organisatie

- Onopzettelijk: bedreigingen die ontstaan door onzorgvuldig handelen

Wat kan er nou mis gaan?

Wat kan er nou mis gaan?

Wat kan er nou mis gaan?

Wat kan er nou mis gaan?

Wat kan er nou mis gaan?

Wat kan er nou mis gaan?

Wat kan er nou mis gaan?

"Three employees at a law firm managed to use Dropbox to transfer approximately 78,000 documents from their firm to their Dropbox accounts before abruptly quitting and moving to another firm. They then modified confidential client information on those files in the Dropbox account and set their accounts to sync both ways so that faulty information would be transmitted back to the original employer's cache of documents."

Wat kan er nou mis gaan?

Voorbeelden van

opzettelijke acties

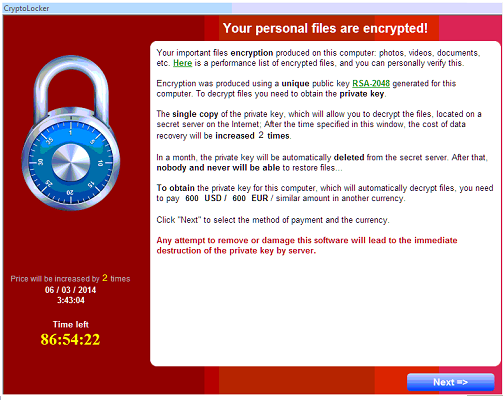

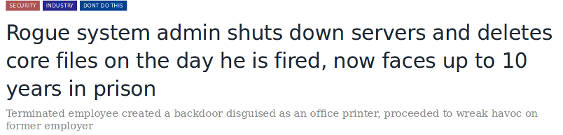

- IT sabotage

- Diefstal van intellectuele eigendommen

- Fraude door wijzigen en verwijderen van informatie

- Identiteitsdiefstal

Voorbeelden van

onopzettelijke acties

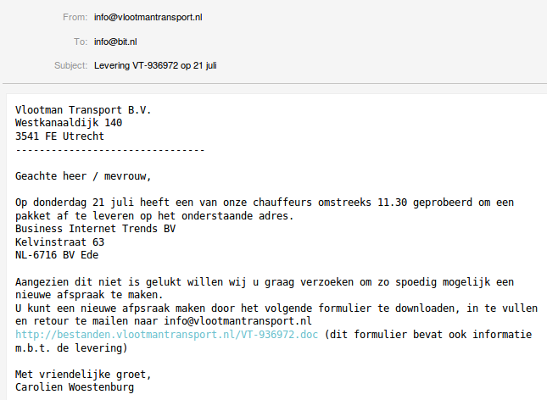

- Versturen van verkeerd geadresseerde mails

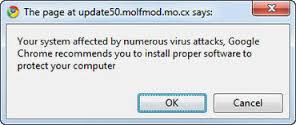

- Ingaan op phishing/social engineering

- Verlies van fysieke gegevens

- Verlies van digitale datadragers

Gevolgen

- Financiële schade

- Verlies van productiviteit

- Imagoschade

- Verlies van vertrouwen van klanten

- Juridische consequenties

Hoe bescherm je je?

- Stel verantwoordelijke(n) aan

- Bepaal wat belangrijke informatie en systemen zijn

- Bedenk welke risico's deze lopen

- Kies maatregelen om je hiertegen te beschermen

- Meet en test effectiviteit van maatregelen

Informatie en systemen

- Wie gebruikt welke informatie?

- Waar wordt informatie opgeslagen?

- Clouddiensten

- Mobiele apparatuur

- Draagbare media

- Heb je back-ups? zeker weten?

- Doe je restoretests?

Risico's en maatregelen

- Focus je op grootste risico's

- Kies maatregelen om je hiertegen te beschermen

- Hou maatregelen werkbaar

- Hou maatregelen in verhouding met het risico

- Meet en test effectiviteit van maatregelen

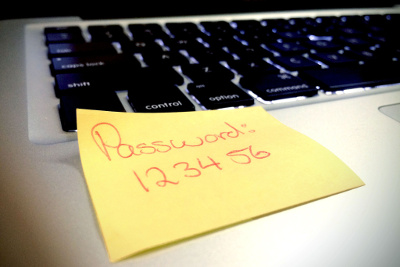

Veel voorkomende risico's

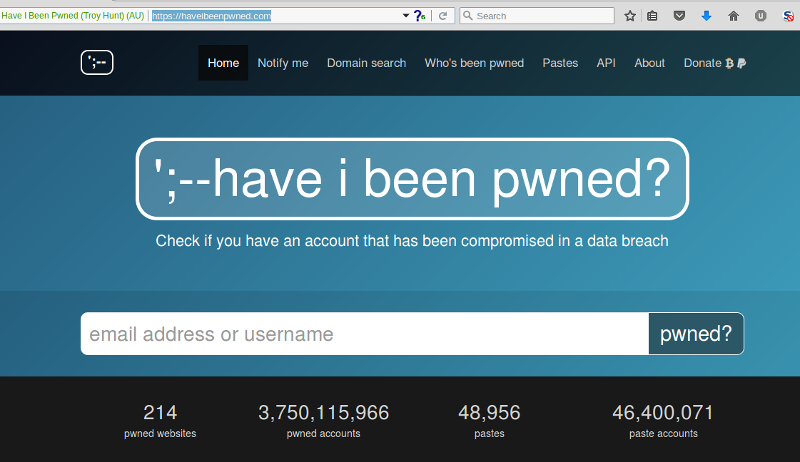

- Onvolledig opruimen toegang van ex-medewerkers

- Verlies van mobiele devices met informatie

- Zwak of ontbrekend wachtwoordbeleid

- Mensen met bijzondere rechten: systeembeheerders, BHV, schoonmakers

Voorbeelden van maatregelen (1)

- Screen nieuwe medewerkers

- Neem informatiebeveiliging op in contracten en periodieke beoordelingen

- Periodieke awareness training voor alle medewerkers

- Gebruik een 'medewerker uit dienst' checklist

- Stel spelregels op voor telewerken

Voorbeelden van maatregelen (2)

- Verstrek toegang tot ruimtes, informatie en systemen op need-to-know basis

- Controleer uitgedeelde toegangsrechten en het gebruik ervan periodiek

- Monitor analoge en digitale verkeersstromen

Valkuilen

- Onbegrip leidt tot een gebrek aan draagvlak

- Angst voor IT-afdeling remt slagkracht bij problemen

- Shadow IT kan een blinde vlek opleveren

- Gebrek aan betrokkenheid vanuit directie

- Risico's zijn niet alleen technisch van aard

- Maatregelen dus ook niet

Speciale aandachtspunten

- Maak van medewerkers mede-verantwoordelijken

- Baselining: als je niet weet wat normaal is, weet je niet wat afwijkend is

- Welke rechten hebben apps op mobiele devices?

- Maak afspraken met leveranciers en contractors: bewerkersovereenkomsten

- Scheiding werk-/privé-apparatuur kan vaag zijn

Laatste tips

Laatste tips

"Common Sense Guide to Mitigating Insider Threats"The CERT Insider Threat Center

Carnegie Mellon University

https://bit.ly/insider_threats

Vragen?

Door: Teun Vink (teun@bit.nl)