DDoS bestrijding voor hosters

Teun Vink (teun@bit.nl)

Inleiding

- Introductie

- Wat is een DDoS?

- Detectie

- Uitdagingen

- Oplossingen

- Tips

Introductie

- Sinds 2006 werkzaam bij BIT

- Network/Security engineer

- Teamleider Netwerkbeheer

- Geadviseerd/Meegebouwd aan NBIP Nawas

Wat is een DDoS?

- Een gedistribueerde aanval op de beschikbaarheid van een apparaat, netwerk of dienst

- Geen blijvende schade of verlies van gegevens

- Kan op diverse lagen van de Internet Protocol suite uitgevoerd worden

- Niet beperkt tot het internet

Mythes en misverstanden

- Ik word niet aangevallen

- Aanvallen zijn te voorkomen

- Doelwit en beweegredenen zijn duidelijk

- Een DDoS stopt als het doelwit offline is

- DDoS-aanvallen zijn vaak honderden gigabits/sec

- Met meer capaciteit stop je iedere DDoS

De realiteit

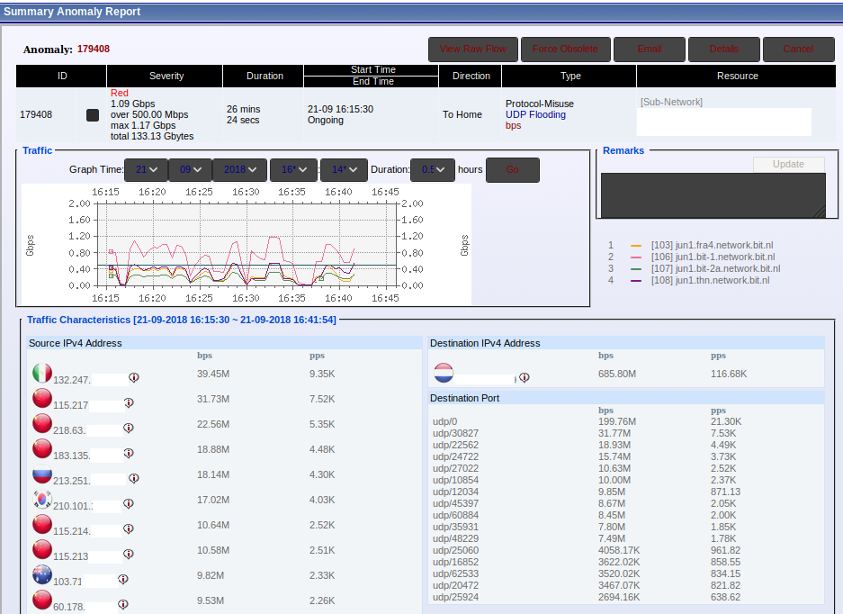

- Bij BIT zien we meerdere aanvallen per maand

- De meeste aanvallen duren minder dan 1 uur

- De meeste aanvallen zijn dom: UDP flooding

- De meeste aanvallen zijn tussen de 1 en 10Gbps

Dit soort aanvallen zijn prima af te weren!

DDoS Motieven

- Financieel gewin

- Politiek en ideëel

- Persoonlijk (pesten, wraak, status)

- Maskeren van andersoortige aanvallen

DDoS detectie

Uitdaging: snel de relevante info beschikbaar hebben- wat is het doelwit?

- wat zijn de bronnen?

- welke karakteristieken heeft de aanval?

- wat is de impact de aanval?

Veel verkeer betekent niet altijd dat er een DDoS gaande is!

DDoS detectie

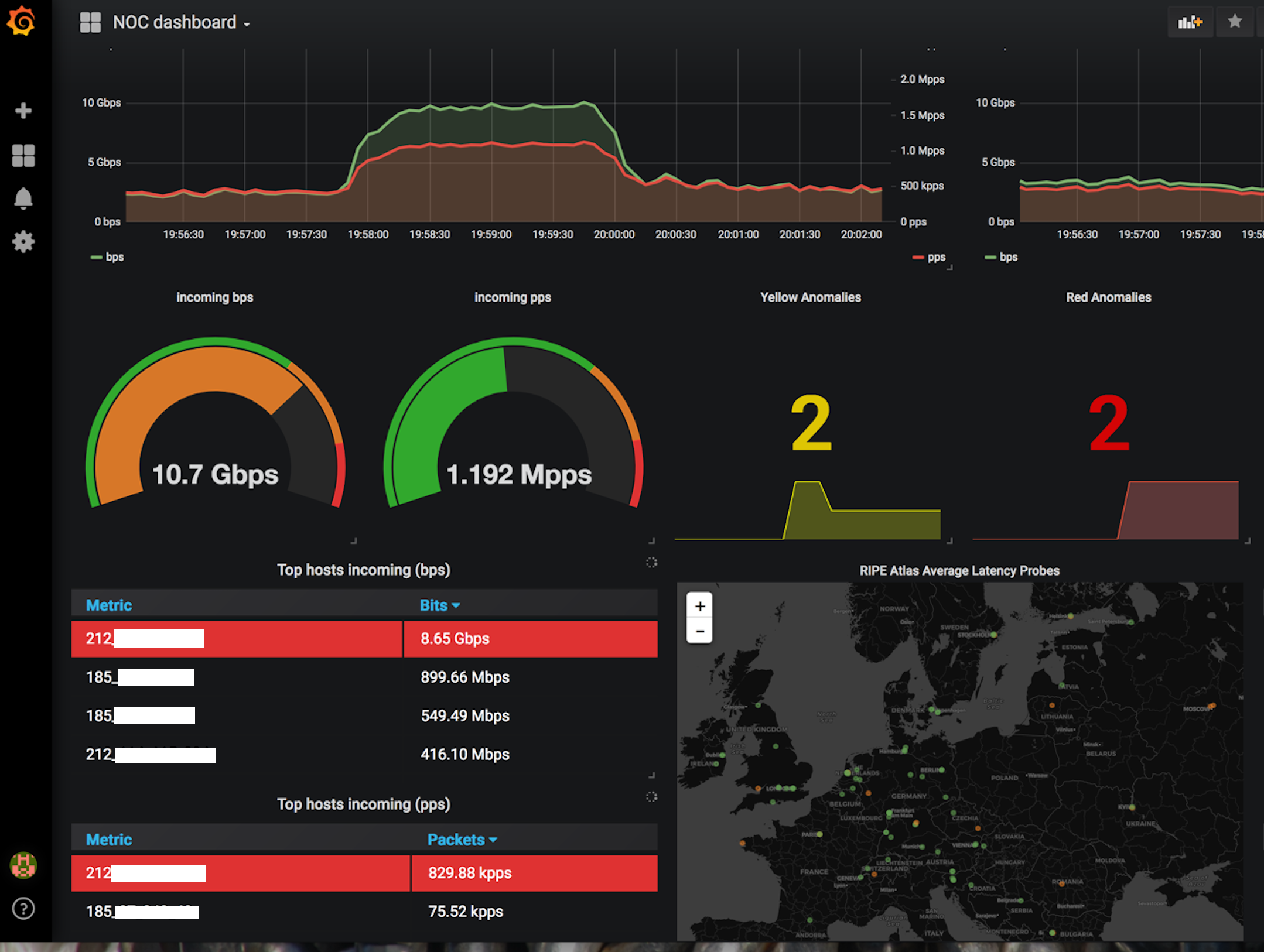

- Tools: Observium, LibreNMS, GenieATM, Flowmon, pmacct, Arbor, Fastnetmon, NLNOG Ring, Pingdom

- Bouwblokken: Grafana, RRDtool, InfluxDB, Elastic, Logstash, Graylog, Graphite

- Voorbeeldindicatoren: verkeersgegevens (latency, bits/sec, packets/sec, netflow data), requests/sec, errors/sec

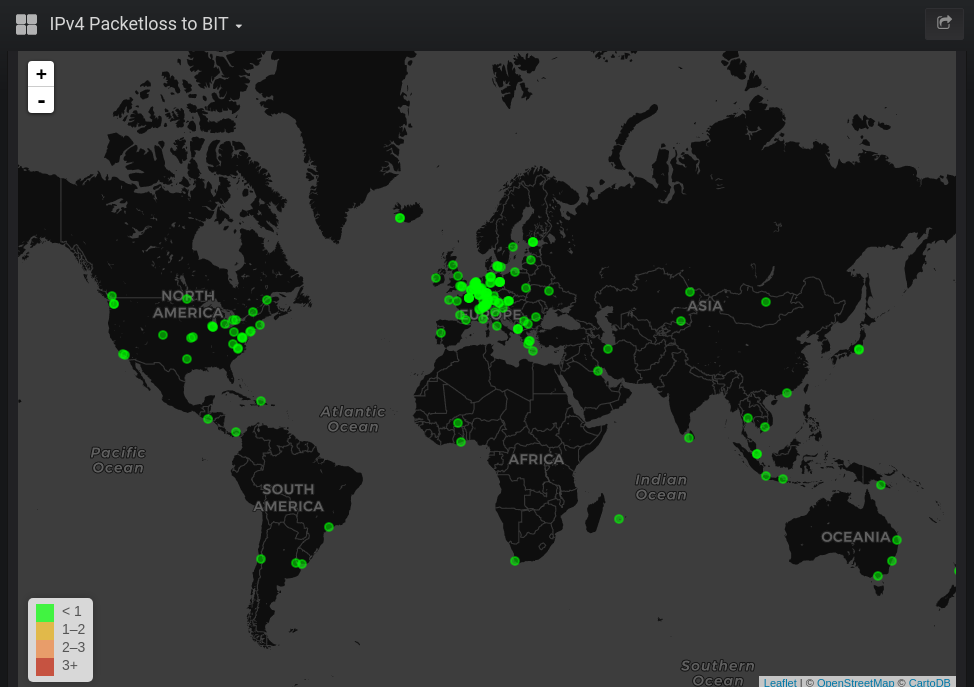

Uitdaging: bereikbaarheid

- Doe (ook) metingen van buiten je eigen netwerk

- Denk na hoe je notificeert: afhankelijkheid van netwerk?

- Bedenk hoe je bij je apparatuur kunt komen bij een DDoS

- Heb je documentatie beschikbaar?

Bij BIT: metingen op diverse manieren van binnenuit en buitenaf, notificatie via SMS-modems en telefonie, diverse out-of-band ingangen, documentatie externe site en op mobiele telefoons

Oplossingen

- Er is niet één silver bullet: verschillende soorten aanvallen vereisen verschillende oplossingen

- Inrichting van infrastructuur bepaalt ook mogelijkheden

- Minimaliseer het aantal handmatige handelingen:

- snelheid is essentieel

- vermindert de kans op fouten

Oplossingen

- Application firewalling, load balancing en caching

- Intrusion detection & prevention systems

- Filtering en blackholing

- Uitwijken naar publieke clouds

- Anti-DDoS software en appliances: Radware, Huawei, F5, Fastnetmon, Flowmon

- Externe diensten: Cloudflare, Verisign, Prolexic, Nawas

Oplossingen: BIT

- automatische mitigatie van /24's via NBIP Nawas voor alles binnen ons eigen netwerk

- BGP blackholing voor klanten met eigen netwerk

- Standaard filters voor 'bekend' DDoS-verkeer

- Handmatige filters als dit niet genoeg helpt

- Last resort: traffic engineering

- Wat we eigenlijk nooit willen doen: blackholen

Afspraken met leveranciers

- Welke anti-DDoS mogelijkheden zijn beschikbaar?

- Hoe zijn verantwoordelijkheden verdeeld?

- Wat zijn de reactietijden?

- Wat zijn de kosten? Wie is bevoegd om deze te maken?

Afspraken met klanten

- Welke SLA's heb je met klanten?

- Wie draagt kosten voor maatregelen en extra verkeer?

- Wat te doen als andere klanten hinder ondervinden?

- Zorg dat je altijd maatregelen kunt nemen om je netwerk te beschermen

Laatste tips

- Test alles: documentatie, monitoring, tooling, werkinstructies, afspraken met leveranciers

- Evalueer: bekijk wat er goed ging en beter kan

- Actualiseer: denk na bij aanpassingen in je netwerk

- Denk ook aan 'nieuwe protocollen' als IPv6

Ok, toch nóg een paar tips

- DDoS-aanvallen kunnen ook uitgaand zijn

- Bescherm het gehele netwerk, niet alleen IP's die in gebruik zijn

- Wees geen onderdeel van het probleem: verhelp kwetsbaarheden in je netwerk

- Betaal nooit bij DDoS-bedreigingen

- Overweging: aangifte doen bij een aanval